怖くないISMS ・ ISMS規格アップデートの話「研究発表会vol.06〜ISMS編〜」

はじめに

しくみ製作所の eigoro です。

今回、2022年10月に改定されたISO27001に沿って更新したISMSの適用宣言書や規格と、法務がこれまで推進してきたISMSの取り組みについて、社内へ周知するため研究発表会の場にて発表いたしました。

ISO27001の改定を伝えよう

今回の研究発表会では、ISO27001の改定で見直した適用宣言書の変更点のみをお伝えする予定でした。しかし、せっかく研究発表会の場を使ってISMSとしてメンバーにお話できるのであれば、どんな活動をしているのかを少しでもお伝えできればいいのではと思い資料を増量し、以下の項目にてまとめました。

- そもそもISMSとはなにか

- 適用宣言書とはなにか

- 適用宣言書の改定でなにが変わったか

- ISMSはどのような運用をしているのか

そもそもISMSとはなにか?

ご存知の方も多いかと思いますが、ISMSとは「Information Security Management System 」の略、すなわち「情報セキュリティ管理システム」のことです。

組織の情報セキュリティレベルを向上させることで、結果として情報の流出等を防ぎ、情報そのものも使いやすい状態で管理されるよう、しっかりルールを決めて対策していきましょう、という取り組みです。

そして、それらを構築していく上でもまとめられた事項があります。

ISO27001は、組織に求められる要求事項 = 教科書のようなもので、ISMSの認証を取得するにはこういうルールを守る必要がある、

また、ISO27002は、要求事項の実践規範 = 参考書のようなもので、ISMSの具体的な管理策はこういうことを考慮すると良い、を示してくれています。

ISMSに取り組む目的は、主にこのような感じでしょうか。

- 情報セキュリティリスクを適切にマネジメントできる

- 業務プロセスを改善することができる

- 組織外に信頼感や安心感をアピールできる

特に日頃からメンバーに情報の扱い等に対し、丁寧に実施することを意識してもらえたり、外部の方への信頼度が高まるところにはメリットを感じています。自治体案件の入札等もISMSの取得が条件になっているものもあり、取得に対する必要性も年々増しているような気もしています。

適用宣言書とはなにか?

さて、今回の発表内容の主要部分でもあった適用宣言書の改定内容について、適用宣言書とはなにか?というところから説明しました。

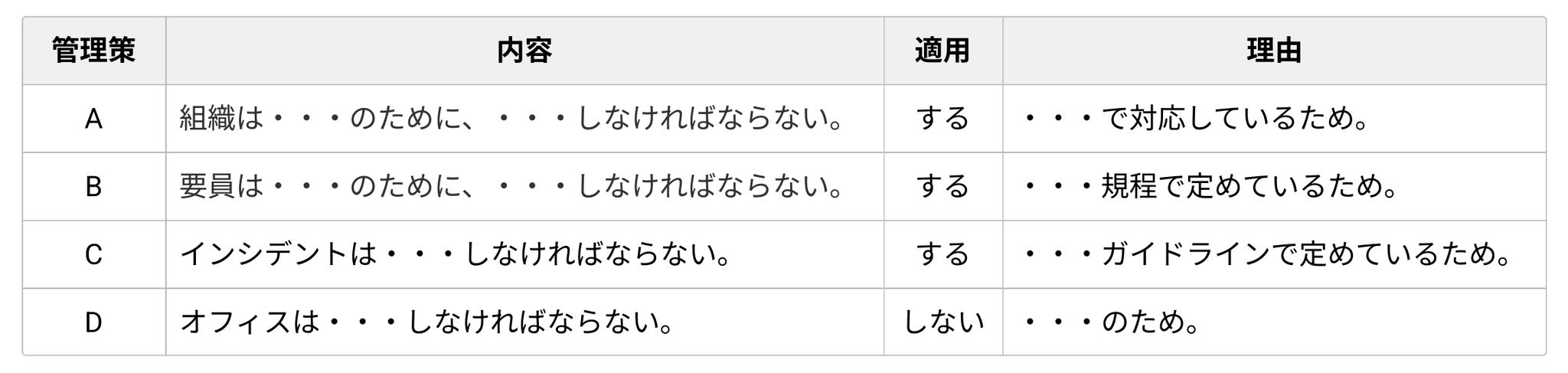

適用宣言書とは、組織がISO27001(教科書)で定められた情報セキュリティ管理策に対して、どれを適用してどれを除外するのか宣言した文書のことです。

こちらの適用宣言書の作成は義務付けられています。ただ、実施を推奨されてはいるものの、全ての項目について必ずしも適用しなくとも構いません。

これらの管理策それぞれの適用の有無と理由、そして適用を除外した場合も理由を記載していきます。

肝心な改訂内容については、以下となります。

- 管理策カテゴリが14項目から4項目に集約された

- 組織的管理策・人的管理策・物理的管理策・技術的管理策

- 既存の管理策が統廃合され、新たに11項目の管理策が追加された

- 脅威インテリジェンス

- クラウドサービス利用のための情報セキュリティ

- 事業継続のためのICTの備え

- 物理的セキュリティの監視

- 構成管理・情報の削除・データマスキング・データ漏洩防止

- 監視活動・Webフィルタリング・セキュアコーディング

- クラウドサービス使用に関する情報セキュリティ管理策が追加された

- 新技術と脅威に対応するためセキュリティに関する項目が更新された

- 従来のオンプレミス環境に関する管理策が削減された

適用宣言書の改定でなにが変わったか?

しくみ製作所のISMSで規定した適用宣言書の更新部分について説明しました。

- 権限

- 相反する職務は同一人物では行わない

- 許可されない情報資産にアクセスされないように管理する

- 不必要に大きな権限を持たせないようにする

- 情報資産の管理

- 情報及び関連資産の取り扱い手順を明確にする

- 記録データについて焼失、改ざん、不正アクセス、流出から保護する

- インシデント

- 事故、ヒヤリハットについて報告し、分析・評価・改善をする

- 脅威インテリジェンス

- 情報セキュリティの脅威に関する情報収集、分析をする

- 利用している情報システムの脆弱性に関する評価・対応をする

- 情報セキュリティ体制

- 情報セキュリティの役割と責任を定める

- 事業継続計画(BCP)

- 事業の中断、阻害時の情報セキュリティレベルを維持する

- 事業の中断、阻害時の情報資産への可用性を維持する

ISMSはどのような運用をしているのか

最近特に力をいれている資産管理(リスクアセスメント)やインシデント報告を中心として説明しました。

ロール(役割)においての活用では、資産のリスクが高い=プロセスのリスクが高い=注視すべき業務と認識し、資産の把握やリスク管理が必要であることを伝えています。インシデント発生時はプロセスそのものの見直しが必要となるので、このサイクルをしっかり回していくことを定着させていければと思っています。

またプロジェクトにおいての活用では、サービスリリースにて一定程度の品質を担保するためセキュリティチェックリストを実施し、インシデント報告をしてもらいながら今後の全社レベルでのインシデント防止に役立てていけたらと思っています。

今回の発表資料はこちらです。

さいごに

最後にあたたかな拍手をもらい、発表は終了しました。今回参加してもらったメンバーの皆さんにISMSの活動を理解いただき、よりご協力いただけるようになれば嬉しいなと感じます。(最近、インシデントの報告を積極的に実施いただいているので、少しは周知できたのかなとも思っています。)

また、お堅いイメージがあるみたいなのでそのあたりを払拭する為にも今後定期的にISMSでどのような活動をしているかを周知していきたいです。